Хотя интерфейс программы реализован на английском, основные функции продублированы кнопками быстрого запуска. Для intercepter ng инструкция старта предельно проста:

Несмотря на многообразие выбора современного софта, программы для взлома на андроид лучше, чем intercepter ng найти сложно. Первым критерием, указывающим в пользу данного продукта, является его реальная работоспособность. Большинство предлагаемых снифферов в сети – только имитация, не выполняющая заявленных функций. Следующими положительными факторами является многофункциональность приложения и охват широкой аудитории пользователей.

Не смотря не та, что Desktop-версия обладает значительно более широким функционалом (и брутфорс, и спуфинг по различным протоколам), версия под Android достаточно хороша. В первую очередь, она прекрасно работает на моем Lenovo K900. Да, к сожалению далеко не весь софт работает на процессорах Intel: число софта, использующего нативные библиотеки под ARM немаленькое. А Intercepter-NG работает прекрасно и ни разу не падал. Вдобавок, интерфейс очень удобен (запустив софт, сразу понятно что, где и для чего находится).

Запуск

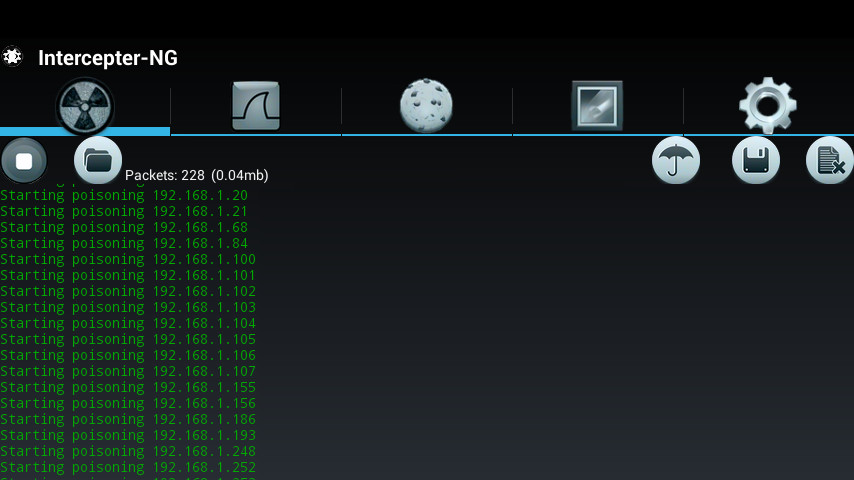

При старте Intercepter-NG автоматически запускается сканирование сети, к которой подключено Ваше устройство. Если на момент запуска не было подключений, то поработать не удастся.

В противном случае, после завершения или прерывания сканирования, можно начать пользоваться программой. Для этого только нужно нажать на кнопку ►, что приведет к выполнению атаки ARP-spoofing и перехвату пакетов.

Задача решается несколькими способами:

Да, Intercepter еще жив! И после длительного затишья я рад представить новую версию.

Изначально ставилась задача причесать интерфейс, исправить ошибки, ввести некоторые нововведения и протестировать работоспособность на новых версиях Android.

Что из этого вышло — под катом.

Итак. Улучшен внешний вид приложения и повышено удобство использования. Выводимая информация разграничена цветами, ресайз текста осуществляется жестами, переключаться между вкладками можно при помощи свайпов, а так же добавлен вибро-отклик.

Правила маршрутизации и iptables автоматически сохраняются перед началом работы и восстанавливаются при завершении.

Чтобы избежать лишних ожиданий в момент запуска отображается результат предыдущего сканирования для текущей сети. Также при запуске делается быстрый pre-scan — чтобы исключить необходимость повторного сканирования, как это требовалось в прошлых версиях. Улучшен процесс сканирования, добавлен новый способ разрешения имён. Добавлена функция автоматического сохранения имён. Если во время сканирования не удалось определить имя устройства — оно будет взято из кэша.

В настройках добавилась кнопка диагностики. В случае возникновения проблем выводимая информация сможет облегчить поиск решения. В частности, проверяется статус SELinux. Intercepter автоматически переключает setenforce в 0 во время запуска, поэтому если в диагностике окажется статус Enforcing — значит, на данной системе он не отключаем и корректной работы ждать не стоит. Такая ситуация встречается, например, на стоковых прошивках у Samsung. Решается установкой сторонних ROM’ов, например LineageOS.

Улучшен код для работы SSLStrip, добавлен HSTS спуфинг.

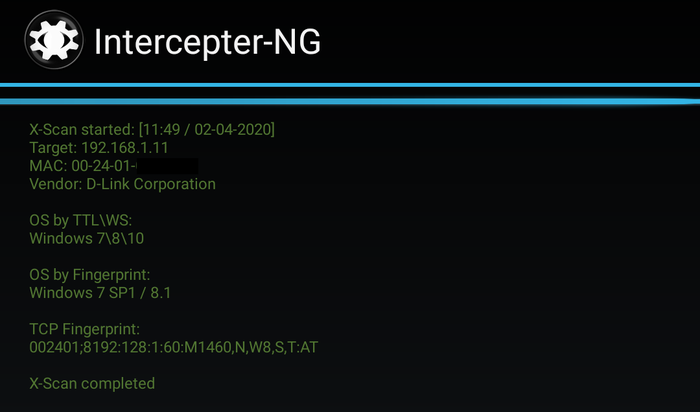

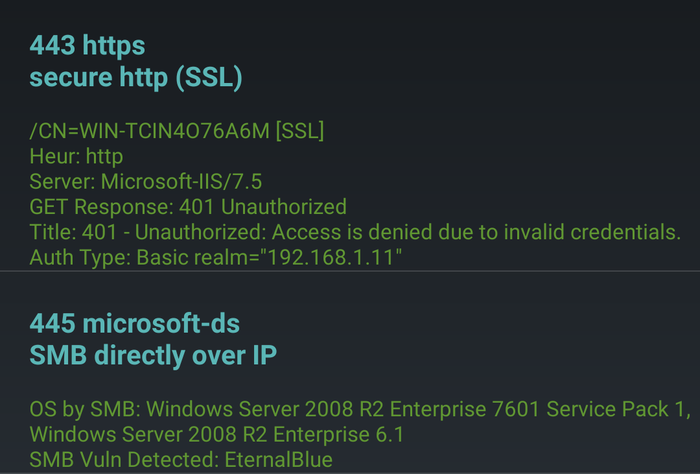

Имевшийся ранее сканер портов переделан в упрощенный X-Scan из оригинальной версии под Windows. К открытым портам применяется проверка на наличие SSL, затем высвечивается баннер службы (при наличии) и порт проверяется на принадлежность к HTTP протоколу.

Если это так — выводится информация из различных HTTP заголовков.

Если открыт 445 порт, то инициируется попытка прочитать версию ОС через SMB запрос. Дополнительно запускается проверка на наличие EternalBlue уязвимости.

Теперь я хочу рассказать о новом функционале, который может вырасти во что-то действительно большое, если комьюнити активно поддержит идею.

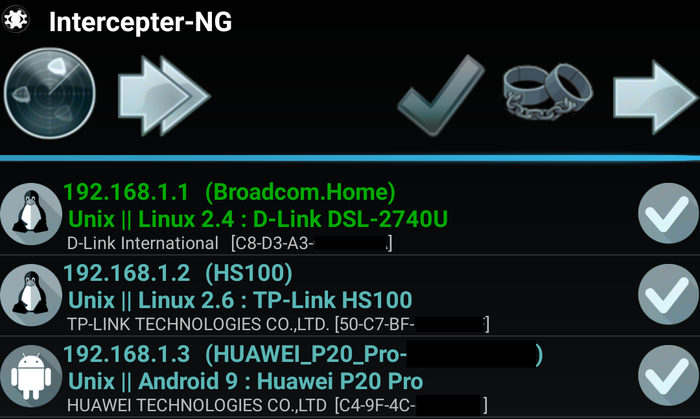

Производя обычное ARP сканирование, мы получаем пару IP:MAC. По MAC адресу мы можем определить производителя сетевой карты, через ICMP запрос мы можем получить значение TTL и определить, в общих чертах, тип операционной системы: Windows (128), Unix (64) или что-то более редкое — Cisco IOS (255). Если на исследуемом устройстве имеются открытые TCP порты, то мы можем получить TCP Window Size и уже отделить Windows XP от Windows 7 или Linux от FreeBSD.

Именно по этой схеме определялась операционная система в предыдущих версиях Intercepter.

Осмотрев внимательно всю базу отпечатков для TCP протокола, стало ясно, что пользуясь ей действительно можно улучшить точность определения ОС, но изначальные ожидания не оправдались, т.к. многие отпечатки подходят для нескольких версий операционных систем, поэтому крайне затруднительно сделать выбор среди ряда вариантов.

Изначально, подобные системы фингерпринта создавались как универсальный способ определения ОС, применимый к трафику из разных сетей, в том числе глобальных,

где такой параметр как MAC адрес является не существенным. Но Intercepter работает строго в Ethernet среде, где каждое устройство доступно напрямую и имеет уникальный MAC.

Если мы добавим к TCP отпечатку еще и первые 3 байта MAC адреса, то получится практически уникальная запись, позволяющая с высокой степенью точности определить уже не столько операционную систему, сколько модель устройства! Как минимум это применимо к смартфонам, планшетам и другим служебным сетевым устройствам типа маршрутизаторов, принтеров и так далее. Так мы значительно увеличиваем пользу от применения сетевых отпечатков. Единственная сложность — собрать базу записей…

Задача решается несколькими способами:

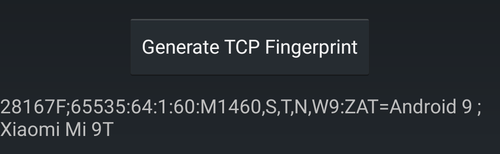

В настройках Intercepter добавлена кнопка, которая генерирует фингерпринт для вашего устройства, достаточно его скопировать и выслать мне на почту.

Главное убедитесь, что у вас отключена рандомизация MAC адреса, иначе фингерпринт будет совершенно бесполезен.

Плюсы: не требует особых телодвижений. Минусы: даёт отпечаток только Android устройств с root правами.

X-Scan. При наличии хотя бы одного открытого порта, по завершению сканирования, выводится отпечаток для исследуемого устройства, который автоматически копируется в буфер обмена. Если у вас есть возможность узнать версию ОС иили модель устройства — подпишите отпечаток и вышлите на почту.

Плюсы: выводимая дополнительная информация в этом режиме может помочь определить модель устройства и сформировать отпечаток, даже если вы не знаете, что перед вами. Минусы: малый охват, один отпечаток за одно сканирование.

Intercepter-NG 1.0+. Я выпустил небольшое обновление, добавив вывод отпечатков при Smart сканировании. Присутствуют различные исправления и улучшения относительно предыдущей версии 1.0, в том числе в X-Scan добавлен чекер на EternalBlue, обновлена база oui. Не забудьте поставить npcap.

Плюсы: позволяет за раз получить отпечатки для большого числа устройств в сети. Минусы: сканируется ограниченный список самых распространенных портов.

Пример полноценного отпечатка: CC2DE0;14480:64:1:60:M1460,S,T,N,W5:ZAT=Linux 3.x; MikroTik RB750Gr3

На начальном этапе требуются отпечатки даже с обычных компьютерных систем, не имеющих какой-то конкретной модели. Необходимо пополнить так называемые generic отпечатки, которые объединяют семейство операционных систем разных версий.

Эта база будет полезна не только для использования в Intercepter, она точно так же станет полезной для любого другого проекта, который занимается анализом трафика, например NetworkMiner, используемый в компьютерной криминалистике. Существующие базы для пассивного определения ОС по TCP отпечаткам сильно устарели или имеют недостаточное количество записей. Есть nmap, который так или иначе обновляется, но nmap — это про активное сканирование, совсем другая история…

Intercepter предлагает удобный и быстрый способ собрать отпечатки, не требуя глубоких познаний в IT — запусти сканирование, скопируй отпечаток — подпиши, отправь. Piece of cake.

Я даю инструмент, а что с ним делать дальше — решать вам…

Многих интересует судьба основной Windows версии. Выход полноценного обновления обязательно будет, но когда — пока неизвестно.

Выражаю благодарность AndraxBoy и другим пользователям 4pda за оказанную помощь в тестировании. Отдельное спасибо Магомеду Магомадову и Александру Дмитренко.

Злоумышленник может перехватить ваши сессии, прочитать вашу «супер-приватную» переписку, предложить скачать сомнительный файл с какого-либо сайта, заставить вас перелогиниться на какой-либо социальной сети, перенаправить ваше устройство на какой-либо ресурс и так далее.

Как пользоваться Intercepter-NG

Главная цель моей заметки, не рассказать, как пользоваться Intercepter-NG, а показать наглядно, что сидеть в кафе и торговых центрах в «общественной сети» — достаточно опасно. Почему?

Злоумышленник может перехватить ваши сессии, прочитать вашу «супер-приватную» переписку, предложить скачать сомнительный файл с какого-либо сайта, заставить вас перелогиниться на какой-либо социальной сети, перенаправить ваше устройство на какой-либо ресурс и так далее.

Дело в том, что для использования программы достаточно иметь мобильный телефон на Android с правами суперпользователя. Я не отрицаю, десктопный вариант намного удобнее, функциональнее и стабильнее, но все же. Тем не менее, маленькие любители хакерства заполонили сеть ресторанов макнодальдс и кейэфси, вот такая тенденция.

В прошлом году разработчики довольно неплохо обновили свое детище, добавив в него несколько интересных функций направленных на пользователей продукции Apple.

Разработчики дали понять, что самый безопасный сервис в мире iCloud, если верить разработчикам Apple и поверившим в их слова пользователям, постоянно втирающим какую-то дичь на различных интернет-площадках – далеко не идеален. А сам прием с отправкой обыкновенного JS алерта и загрузка сертификата мне очень понравился. Здорово в общем.

Для начала работы с Intercepter-NG, достаточно просто его скачать с оф. cайта и распаковать куда-нибудь. Для работы на мобильном устройстве необходимо иметь ROOT права. В свою очередь, сегодня получить их довольно просто.

Сниффинг Wi-Fi с помощью Intercepter-NG

Android Edition

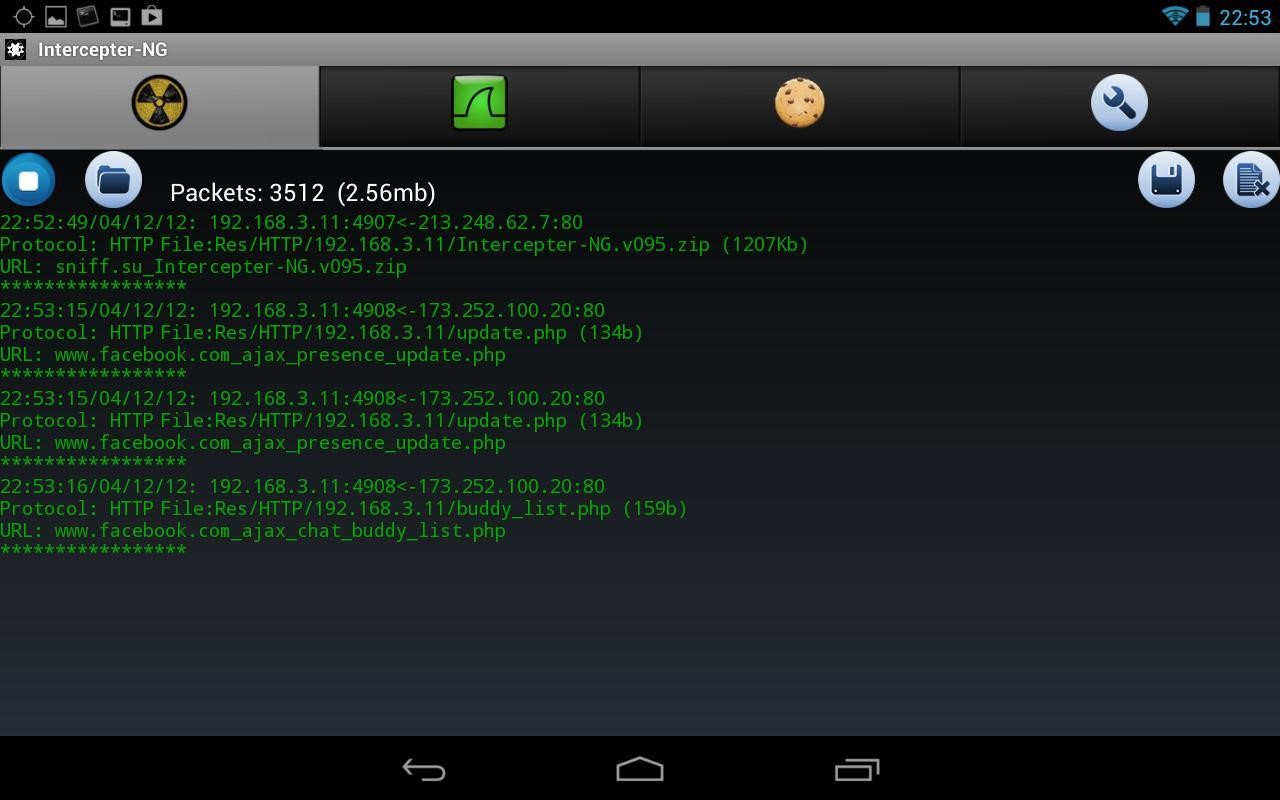

Для полноты раскрытия темы, продемонстрирую перехват сессий в социальных сетях. Все достаточно просто, я бы вообще назвал это приемом из категории Easy Hack. На руках имеется смартфон с предустановленным Intercepter-NG. Кстати по поводу смартфона, важно сказать, снифать на слабеньком устройстве вряд ли получиться.

Для удачной прослушки сети необходима оперативная память в объеме от 1гб и большая флешка гигов от 16, для всякого рода мусора и сохранения .pcap сессий. Подключаемся к общественной сети в городском парке.

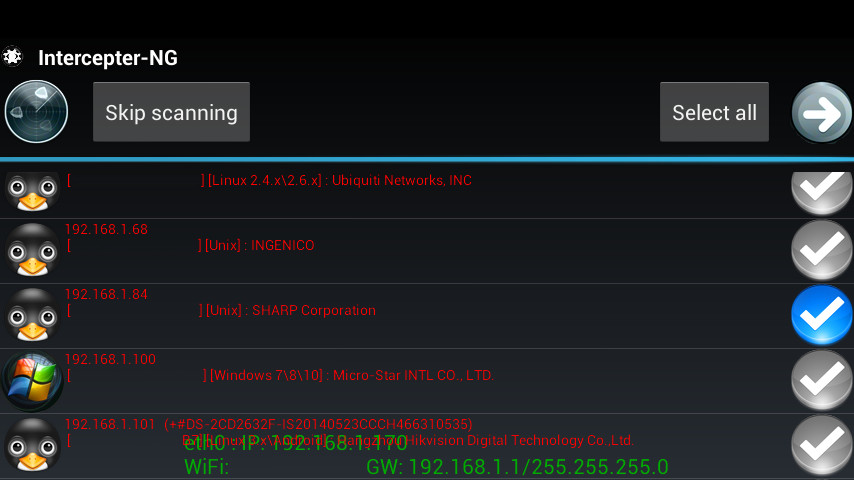

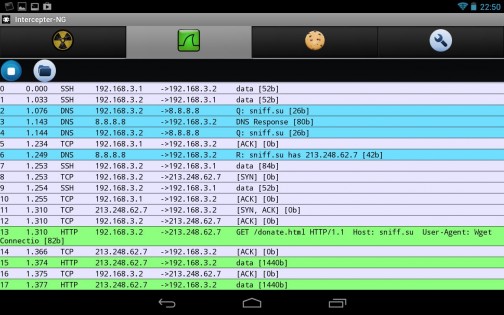

Сканируем сеть на наличие устройств в Intercepter-NG. Отмечу, что функция Smart Scan, здесь отрабатывает на ура. Находит соседей, определяет операционные системы и даже имена устройств.

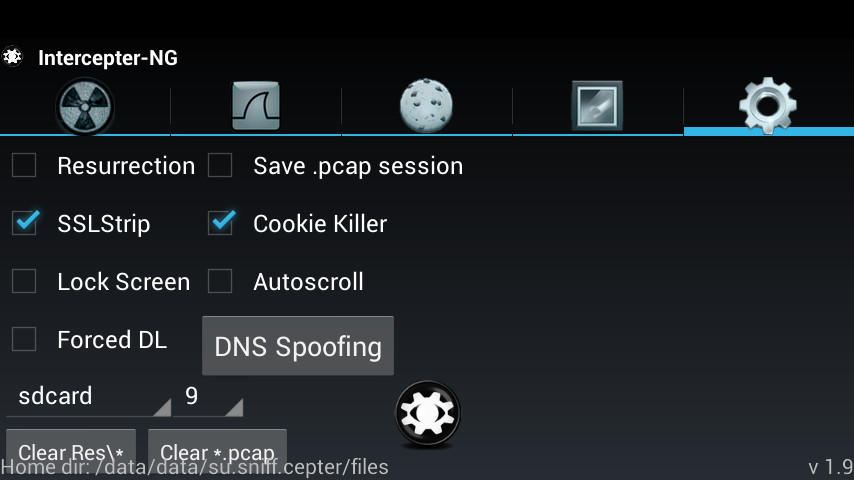

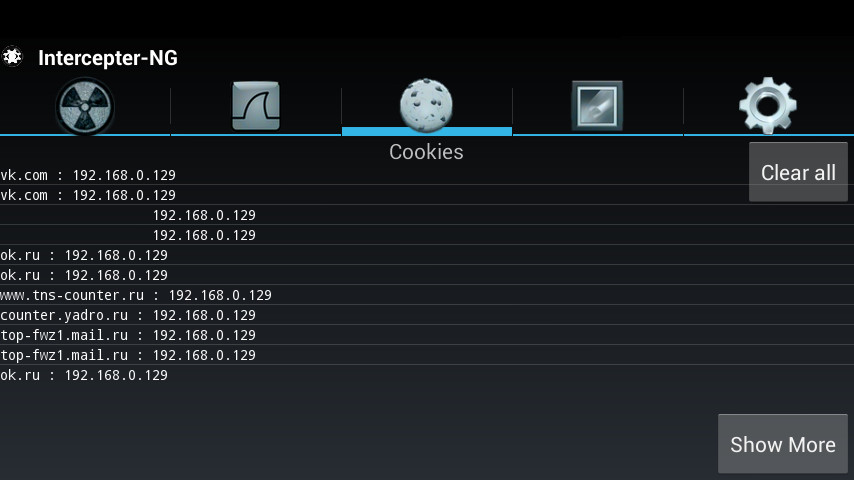

Из скриншота заметно, что к сети подключено несколько устройств. Выбираем всех или кого-нибудь исключительно. Я очень сильно радуюсь по поводу введение в функционал андроид версии — модной функции Cookie Killer. В настройках Intercepter-NG отмечаю галочки на необходимых функциях.

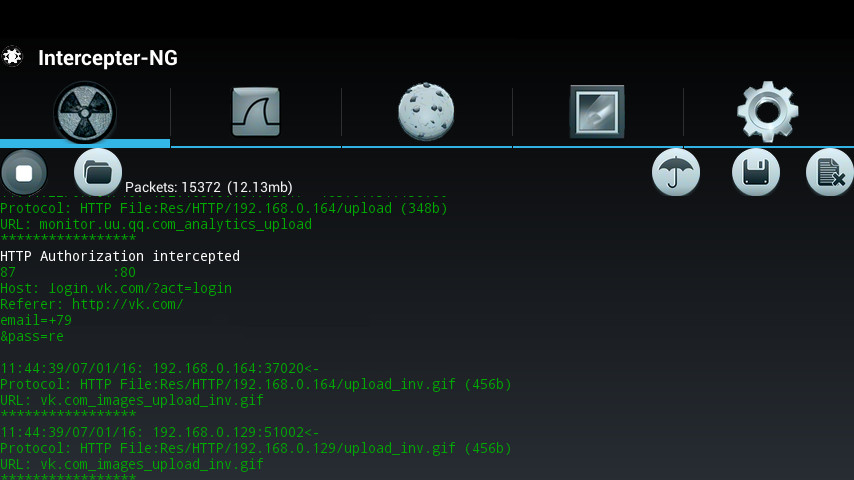

Жму на кнопку для начала прослушивания трафика и ожидаю чего-нибудь интересного. Перехвата куки, изображений, авторизаций.

После данных скриншотов все становиться ясно и понятно. Подключаясь к фришной Wi-Fi точке доступа мы становимся уязвимы. Использование злоумышленниками мобильной версии, всего лишь, вершина айсберга. Настоятельно рекомендую ограничиваться в использовании открытых сетей.

Сам процесс мониторинга и дальнейшие действия после него описывать не будем – тут действует правило: один раз открыл и сам протестировал. Основные рабочие команды: Stealth ip, SSL Strip и Mitm (связаны с атаками), опции Resurrection для перехвата HTTPS и Cookie Killer (ищем в параметрах).

Как пользоваться Intercepter-NG

Сам процесс мониторинга и дальнейшие действия после него описывать не будем – тут действует правило: один раз открыл и сам протестировал. Основные рабочие команды: Stealth ip, SSL Strip и Mitm (связаны с атаками), опции Resurrection для перехвата HTTPS и Cookie Killer (ищем в параметрах).

Пару слов об интерфейсе утилиты – он минималистичен и лаконичен, хотя реализован на английском языке. Вкладок немного, они помечены значками. Вся информация выводится в главном окне в табличном формате.

Подобные инструменты несомненно интересны пользователям по всему миру – они многозадачны и комфорты в использовании. Немного знаний и навыков – и вам будет под силу даже взлом паролей.

Если заинтересовались, скачать Intercepter-NG бесплатно на ПК можно на нашем веб-портале — переходите по прямой ссылке внизу (доступна последняя версия).

Восстановление файлов следующих протоколов

Intercepter-NG — многофункциональный сетевой снифер. Осуществляет перехват и анализ сетевого трафика. Позволяет восстановить пароли, сообщения месенджеров и файлы, передаваемые по сети.

Перехват авторизации следующих протоколов

Перехват сообщений следующих месенджеров

Восстановление файлов следующих протоколов

* Перехват сессий (грабинг куки)

Работает на андроиде >=2.3.3 при наличии root+busybox

Для функционирования программы необходимы права root пользователя.

Пока он доступен только для Android, но версии для других операционных систем обязательно появятся.

Приложение полностью бесплатно.

На что способен?

Благодаря приложению можно не только узнать информацию о подключенных к хот-споту устройствах, работающих на IP и адресе MAC, но и получать информацию о входящем и исходящем трафике необходимого человека.

Еще программа способна изменить данные любого пользователя на те, которые нужны вам.

То есть, вы сможете незаметно для жертвы изменить адрес, по которому она переходит или отправить человека на скачку необходимого файла.

Помимо этого, вот что еще можно делать с помощью приложения: спокойно читать переписку необходимого пользователя в любой социальной сети или различных мессенджерах.

Intercepter-NG позволит определить MAC-адрес и IP-адрес любого пользователя, подключенного к общественной сети. Также с помощью программы можно перехватывать куки-файлы, исходящий и входящий трафик в незаконных целях.

Особенности

- Root-доступ. На устройстве должны быть рут-права, чтобы пользоваться всем функционалом приложения.

- Возможность узнать IP и MAC-адрес любого пользователя, который пользуется той же точкой доступа, что и вы.

- Возможность перехватывать куки-файлы для чтения переписок, действия с аккаунтами.

- Возможность перехватывать исходящий и входящий трафик, подменять файлы.

Минималистичный интерфейс и стабильная работа – еще пара особенностей приложения, которые делают его популярным в узких кругах.

Далее Вы можете скачать на Андроид обычную версию приложения Intercepter-NG совершенно бесплатно!

Перехват авторизации следующих протоколов ICQ IRC AIM FTP IMAP POP3 SMTP LDAP BNC SOCKS HTTP WWW NNTP CVS MRA VNC MYSQL ORACLE NTLM Перехват сообщений следующих месенджеров ICQ AIM JABBER YAHOO MSN IRC MRA Восстановление файлов следующих протоколов HTTP FTP IMAP POP3 SMTP SMB. SSLStrip. Перехват сессий (грабинг куки). ARP Poisoning Работает на андроиде =2.3.3 при наличии root+busybox Для функционирования программы необходимы права root пользователя.

На помощь приходит Cookie Killer, который исправно работает, например, на приложении Facebook. Есть на iOS и свой святой грааль — iCloud, но обнуление cookie не поможет сбросить его сессию. Именно для iCloud, а так же Instagram и VK, была добавлена функция iOS Killer, которая сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию. Такой фокус нельзя проделать с AppStore, т.к. Там, по всей видимости, используется SSL Pinning. Данный вектор опробован на IOS 5 6 и 8.4.

Метки:. Добавить метки Пометьте публикацию своими метками Метки лучше разделять запятой. Например: программирование, алгоритмы. Ну, попадаются отдельные индивиды.

Адекватные люди четко различают когда это этичный хакинг и пентест, а когда это что-то не совсем легальное) Но, о втором, как правило, не распространяются. Инструменты собираются из собственноручно патченных утилит, в паблик не выкладываются.

6. Далее те кто забыл выключить wifi вводят в терминале команду:

Хелоу инкогнито! Сегодня как вы поняли, будет набор утилит и под сам взлом пароля от wifi.

Взлом пароля wifi сети.

В первую очередь, единственный нормальный и классический способ это атаки airmon/aircrack

Если вы не сталкивались с данными атаками, и как их проводят советую посмотреть:

Да это андер, зато интерестно обьясняет

Hijacker

Hijacker — лучшее приложение на Android для тестирования WiFi сетей от KaliNetHunter. Присутствуют атаки как Aircrack NG, Airmon, WiFi killer, WiFi deaunteficator (отключает всех от всех видимых вам вайфай точек доступа, даже если вы не подключены к ним) WiFi phisher, WPA cracker, password Bruter, MITM и много чего другого

Для всего этого, есть

ЭТО ССЫЛКА НА СООБЩЕНИЕ ИНКОГНИТО СОФТ

ЧТОБЫ ОНА У ВАС РАБОТАЛА ВАМ НУЖНО ВСТУПИТЬ ТУДА

Требует Android не ниже 4.0

Требует root прав.

В терминале Termux вы можете провести данные атаки в ручную установив gui кали. Или

Способ актуален только для тех, у кого дома нет полноценного ноутбука на винде и приходиться пользоваться только смартфоном. Для тех, у кого он есть, существует гораздо более простой способ взлома через Router Scan (кликабельно, вынесет в два клика, справится даже обезьяна)

Routerscan

1. Скачиваем termux (google play или 4pda)

2. После установки обязательно проверяем наличие root прав.

3. Отключаем wifi поиск (полностью выключаем wifi , работаем через интернет 4g)

4. Заходим в терминал termux и вводим следующие команды:

После должна пойти установка скрипта необходимого для работы (oneshot)

5. Вылезает табла all down. oneshot.ру успешно

6. Далее те кто забыл выключить wifi вводят в терминале команду:

python oneshot.py -i wlan0 —iface-down -K

Terminal запросит root права после этой манипуляции, сооветственно нужно дать разрешение.

7. Затем будет виден список wifi, обозначенные цветом, зелёные самые уязвимые, ну или по желанию попробовать разные, которые можно попробовать хакнуть по номерации.. 1,2,3 enter.

8. Обновить список можно буквой r

9. Если операция не проходит и появляется ошибка, то перезагружаем termux и возвращаемся к разделу 6

10. Если телефон отказывает полностью с данным скриптом попробовать другой

https://github.com/wiire-a/pixiewps/archive/master.zip && unzip master.zip

make && make install

11. Перезагрузка termux

WIBR+ — это отличная программа, которая предназначена специально для устройств на операционной системе Андроид. Это приложение поможет вам взломать любую сеть Wi-Fi. Эта простая программа может одновременно подбирать пароли сразу к нескольким доступным сетям Wi-Fi. К вашему счастию не требует root прав.

Актуальная ссылка на скачивание:

Атаки MITM перехват и замена трафика:

zANTI

zanti — приложение для взлома WI-FI, проводя атаку M.I.T.M. позволяющая брать полный контроль над устройствами, которые подключены к вашему Wi-Fi. С помощью неё, можно выудить все пароли, которые когда либо вводились на устройстве жертвы, заменить все картинки/видео в реальном времени на свое выбранное.

(Ссылка на сообщение инкогнито софт @tg_inc_soft)

DroidSheep

DroidSheep — перехват сессии, как Firesheep и FaceNiff для Android. Приложение для простого взлома веб-сессий. После нажатия кнопки «Start», начинается сканирование, и все перехваченные профили выводятся в списке при нажатии на которые вы переходите на сайт со страницы жертвы. Перехватывает практически все веб-сервисы (Не использующие SSL/TLS). Убедитесь что «Generic mode» активирован в приложении (Enable).

Актуальные ссылки на скачивание:

Intercepter-ng

Осуществляет перехват и анализ сетевого трафика. Позволяет восстановить пароли, сообщения месcенджеров, передаваемые по сети.

* перехват авторизации следующих протоколов

* перехват сообщений следующих месенджеров

* Smart Scanning with OSDevice detection using tcp fingerprints

* Security Scanner X-Scan

* ARP Poisoning SSLStrip with HSTS Spoofing DNS Spoofing Forced Download HTTP Injections

* ARP Watch ARP Cage

* Capturing packets and post-capture (offline) analyzing

Актуальные ссылки на скачивание:

Следующая статья будет про взлом админ панели вайфай сети.

Нам понадобятся:

-Телефон на android(нужен рут)

-Любая общественная wi-fi сеть(Например в McDonald’s),etc)

-Программа droidsheep (проще, но меньше возможностей) —

Нам понадобятся:

-Телефон на android(нужен рут)

-Любая общественная wi-fi сеть(Например в McDonald’s),etc)

-Программа droidsheep (проще, но меньше возможностей) —

или

Intercepter-NG (сложнее, но больше возможностей)

Cодержание